FR

Média, Télécoms, TIC

Actualités

FR

Média, Télécoms, TIC

Actualités

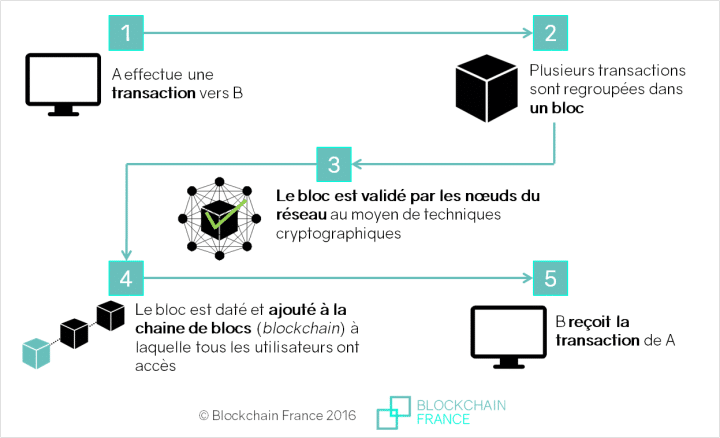

Tout d’abord, la blockchain est un registre transparent et distribué, capable d’enregistrer les transactions entre deux utilisateurs efficacement et de manière vérifiable et permanente. La base d’enregistrement est décentralisée. Aucun organe ne contrôle seul les données ou les informations. La communication s’établit entre acteurs et non par l’intermédiaire d’un nœud central. Chaque nœud ou utilisateur est identifié grâce à une adresse alphanumérique composée de plus de 30 caractères. Il est de plus possible de rester anonyme ou de fournir la preuve de son identité.

Par ailleurs, les transactions se font entre les adresses de la blockchain. Les enregistrements sont irréversibles, une fois que les transactions sont mises à jour dans la base de données et les comptes mis à jour. Il est donc impossible de modifier les transactions. En effet, elles sont liées aux transactions précédentes. Pour assurer la permanence de l’enregistrement sur la base de données, son classement chronologique et sa disponibilité, divers algorithmes et procédures sont mis en œuvre. Les utilisateurs peuvent ainsi définir des algorithmes et des règles qui déclenchent automatiquement des transactions entre les nœuds du réseau.

Nos systèmes économiques, juridiques, politiques, financiers… sont régis par des contrats, des transactions et des enregistrements. Ceci permet de protéger les actifs et fixe aussi des cadres organisationnels. Chacun définit et contrôle les identités et relate les événements en détail. Ils régissent les échanges entre divers acteurs (nations, entreprises, communautés et individus). Ces éléments sont essentiels. Malgré la dématérialisation, ces éléments n’ont pas suivi la transformation digitale de l’économie. Pour créer un parallèle, ces outils sont comme des TGV obligés de circuler sur une voie de TER. Il est donc nécessaire de modifier la manière de réglementer et de garantir le contrôle administratif dans un monde numérique. La blockchain doit ainsi permettre de résoudre ce problème.

La blockchain possède les caractéristiques clés telles que la décentralisation, la persistance, l’anonymat et l’auditabilité. Il existe encore un grand nombre de défis techniques interdisant l’application large du blockchain : problème d’évolutivité, fuite d’intimité, etc.

En effet, l’évolutivité du blockchain est une grande préoccupation. La taille du bloc Bitcoin (composant d’une blockchain) est limitée à 1 Mo et un bloc est extrait toutes les dix minutes. Le réseau Bitcoin est limité à un taux de 7 transactions par seconde, rendant impossible le traitement des transactions à haute fréquence.

Cependant, des blocs plus grands signifient un espace de stockage plus grand et une propagation plus lente dans le réseau, qui conduira à une centralisation progressive. Par conséquent, le compromis entre la taille des blocs et la sécurité est devenu un défi.

De plus, les blockchains offrent des capacités de calcul très limitées pour exécuter des applications décentralisées : quelques kilo-octets de stockage, une machine virtuelle très inefficace et un protocole ayant une latence très élevée. Malgré le fait que la technologie blockchain offre un grand potentiel pour la construction des futurs systèmes Internet, elle est confrontée à un certain nombre de défis techniques.

Enfin, la blockchain offre la possibilité d’encoder et stocker numériquement les contrats dans des bases de données transparentes et partagées. Ces contrats seront à l’abri de toute destruction, falsification ou modification. Chaque événement (accord, process, tâche, paiement, …) sera enregistré et pourvu d’une signature numérique inviolable. Les intermédiaires tels que les avocats, les courtiers et les banquiers ne seront donc plus nécessaires.

Ainsi, les individus, les entreprises, les machines et les algorithmes pourront réaliser librement des transactions avec un minimum de complexité. Ce sont les apports de la blockchain. Ce mode de fonctionnement et cette technologie mettront du temps à être adoptés, mais offrent néanmoins de véritables challenges technologiques.

IANSITI, Marco, LAKHANI, Karim, La vérité sur la blockchain. Harvard Business Review – 2017

ZHENG, Zibin, XIE, Shaoan, DAI, Hong-Ning, et al. Blockchain challenges and opportunities: A survey. Work Pap.–2016, 2016.

Par Damien Baptiste, Manager Conseil ACIES | ABGI